加州大学圣地亚哥分校和麻省理工学院的研究人员联合发现,安全外壳协议(SSH)存在一个高危漏洞,攻击者采用网络窃听技术,利用连接建立过程中发生的计算错误,窃取 SSH 服务器中的私有 RSA 主机密钥。

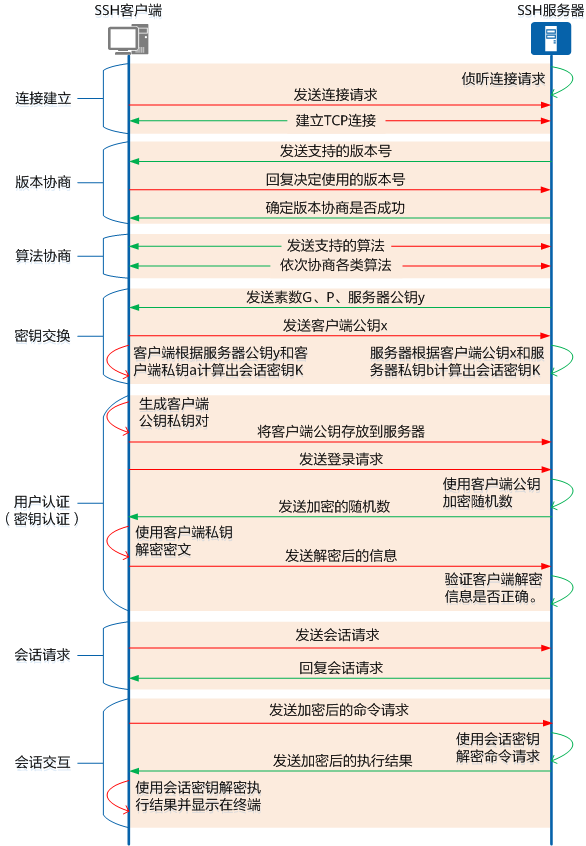

注:安全外壳协议(Secure Shell Protocol,简称 SSH)是一种加密的网络传输协议,可在不安全的网络中为网络服务提供安全的传输环境。SSH 通过在网络中建立安全隧道来实现 SSH 客户端与服务器之间的连接。

该漏洞存在于 SSH 协议中对计算机进行身份验证的主机密钥中,主机密钥通常使用 RSA 等个公钥密码系统生成,用作加密凭证。

研究人员表示,使用 CRT-RSA 的特定签名实现,在签名计算过程中遇到错误,攻击者可以观察到这些错误的签名,从而计算签名者的私钥。

研究人员将这种方法成为基于 lattice 的密钥恢复故障攻击,并成功地检索了与 189 个不同的 RSA 公钥相关的私钥。这些密钥链接到 Cisco、Hillstone Networks、Mocana 和 Zyxel 制造的设备。

尽管此漏洞存在严重的安全问题,但 2018 年发布的 TLS 1.3 版提供了对策。TLS 1.3 对握手过程进行加密,防止被动窃听者访问签名并降低私钥泄露的风险。

研究人员强调了设计原则在密码学中的重要性。它们强调了在会话密钥协商后立即加密协议握手的重要性,以及将身份验证绑定到会话并将身份验证与加密密钥分离的重要性。